INFRACTORII cibernetici s-au specializat în ATACURI INVIZIBILE şi lovesc ţinte din întreaga lume

2358

2358

Sursa: business24.ro

Sursa: business24.ro

Băncile, companiile de telecomunicaţii şi organizaţiile guvernamentale din Europa, SUA, America de Sud şi Africa sunt ţintele unor atacuri cibernetice „invizibile”, realizate cu ajutorul unui virus ascuns în programe cunoscute şi inofensive.

Experţii Kaspersky Lab au descoperit o serie de atacuri „invizibile” cu ţintă precisă, care folosesc doar software legitim: teste de intruziune foarte răspândite şi instrumente ca PowerShell pentru automatizarea proceselor de lucru în Windows - fără să lase fişiere malware pe hard drive, ci ascunzându-le în memorie, se arată într-un comunicat remis Business24.

Această abordare din două perspective ajută la evitarea detecției prin tehnologii de "whitelisting" şi nu le lasă investigatorilor prea multe mostre de malware sau alte dovezi cu care să lucreze.

Atacatorii sunt prezenţi doar atâta vreme cât au nevoie să-şi strângă informaţii, înainte să li se şteargă urmele din sistem, la primul restart.

La finalul anului 2016, experţii Kaspersky Lab au fost contactaţi de bănci din CIS care găsiseră programul pentru teste de intruziune, Meterpreter - folosit adesea ca instrument de atac - în memoria serverelor lor, deşi nu ar fi trebuit să fie acolo.

Kaspersky Lab a descoperit că acest cod Meterpreter a fost folosit împreună cu mai multe script-uri PowerShell legitime şi cu alte instrumente. Acestea au fost adaptate şi transformate într-un cod malware capabil să se ascundă în memorie, fără să fie văzut, şi să colecteze parolele administratorilor de sistem, pentru ca atacatorii să poată controla de la distanţă sistemele victimei. Scopul final pare să fie accesarea proceselor financiare.

Kaspersky Lab a dezvăluit că aceste atacuri se întâmplă la scară largă, lovind peste 140 de reţele ale companiilor mari din mai multe domenii de activitate, cele mai multe victime fiind localizate în SUA, Franţa, Kenya, Marea Britanie şi Rusia.

Nu se ştie cine se află în spatele atacurilor. Folosirea unui cod exploit de tip open source, a instrumentelor Windows obişnuite şi a domeniilor necunoscute face aproape imposibil să determini grupul responsabil - sau dacă este un singur grup sau sunt mai multe care folosesc aceleaşi instrumente. GCMAN şi Carbanak sunt două grupuri cunoscute care acţionează în mod similar.

Astfel de instrumente îngreunează, de asemenea, dezvăluirea detaliilor unui atac. Cursul normal în cazul unui răspuns la incident include investigarea urmelor şi a mostrelor lăsate în reţea de atacatori. Şi, dacă datele de pe un hard drive pot rămâne disponibile timp de un an după un incident, cele din memorie vor fi şterse la primul restart al computerului. Din fericire, în acest caz, experţii le-au obţinut în timp.

Vezi continuarea aici!

04.12.2018

08:30

04.12.2018

08:30

2019

Rusia a ATACAT informatic un stat membru NATO. Există confirmare oficială

2019

Rusia a ATACAT informatic un stat membru NATO. Există confirmare oficială

18.08.2018

18:05

18.08.2018

18:05

2460

Cum sunt ORCHESTRATE atacurile cibernetice asupra bancomatelor. Ce pot face oamenii

2460

Cum sunt ORCHESTRATE atacurile cibernetice asupra bancomatelor. Ce pot face oamenii

26.03.2018

18:30

26.03.2018

18:30

2619

Compania rusă Kaspersky ar fi COMPROMIS o operațiune secretă a SUA împotriva ISIS

2619

Compania rusă Kaspersky ar fi COMPROMIS o operațiune secretă a SUA împotriva ISIS

28.06.2017

09:01

28.06.2017

09:01

2160

Aeroportul din Kiev, instituţiile şi băncile ucrainene sunt ŢINTA unui atac informatic masiv

2160

Aeroportul din Kiev, instituţiile şi băncile ucrainene sunt ŢINTA unui atac informatic masiv

16.05.2017

17:30

16.05.2017

17:30

3789

Cine este tânărul care a oprit ATACUL ce a PARALIZAT acum câteva zile peste 100 de ţări

3789

Cine este tânărul care a oprit ATACUL ce a PARALIZAT acum câteva zile peste 100 de ţări

16.05.2017

17:02

16.05.2017

17:02

3181

COMENTARIU WannaCry: cine şi de ce o să PLÂNGĂ, în cele din urmă?

3181

COMENTARIU WannaCry: cine şi de ce o să PLÂNGĂ, în cele din urmă?

14.05.2017

11:30

14.05.2017

11:30

3175

Atacul cibernetic global a fost DEZBĂTUT la reuniunea G7: Ce s-a decis

3175

Atacul cibernetic global a fost DEZBĂTUT la reuniunea G7: Ce s-a decis

24.12.2016

12:03

24.12.2016

12:03

2284

Putin a atacat și cibernetic Ucraina: Hackerii au infectat cu un virus unitățile de artilerie timp de doi ani

2284

Putin a atacat și cibernetic Ucraina: Hackerii au infectat cu un virus unitățile de artilerie timp de doi ani

03.04.2025

22:01

03.04.2025

22:01

185

Deputat PAS dezvăluie fuga amatoricească a lui Nesterovschi prin Ambasada Rusiei înainte de condamnare în Moldova

185

Deputat PAS dezvăluie fuga amatoricească a lui Nesterovschi prin Ambasada Rusiei înainte de condamnare în Moldova

03.04.2025

21:52

03.04.2025

21:52

218

Macron îndeamnă la solidaritate europeană: Suspendați investițiile în SUA ca reacție la tarifele impuse de Trump

218

Macron îndeamnă la solidaritate europeană: Suspendați investițiile în SUA ca reacție la tarifele impuse de Trump

03.04.2025

22:01

03.04.2025

22:01

46

Deputat PAS dezvăluie fuga amatoricească a lui Nesterovschi prin Ambasada Rusiei înainte de condamnare în Moldova

46

Deputat PAS dezvăluie fuga amatoricească a lui Nesterovschi prin Ambasada Rusiei înainte de condamnare în Moldova

03.04.2025

21:52

03.04.2025

21:52

91

Macron îndeamnă la solidaritate europeană: Suspendați investițiile în SUA ca reacție la tarifele impuse de Trump

91

Macron îndeamnă la solidaritate europeană: Suspendați investițiile în SUA ca reacție la tarifele impuse de Trump

03.04.2025

21:25

03.04.2025

21:25

109

Dorin Recean în dialog cu localnicii din Roșcani: Măsuri eficiente împotriva pestei porcine și proiecte de dezvoltare locală în derulare

109

Dorin Recean în dialog cu localnicii din Roșcani: Măsuri eficiente împotriva pestei porcine și proiecte de dezvoltare locală în derulare

03.04.2025

21:24

03.04.2025

21:24

105

Dorin Recean, întâlnire cu sătenii din Roșcani: Lupta împotriva pestei porcine și investiții în dezvoltarea localității

105

Dorin Recean, întâlnire cu sătenii din Roșcani: Lupta împotriva pestei porcine și investiții în dezvoltarea localității

03.04.2025

19:39

03.04.2025

19:39

286

Maia Sandu în Briceni: Investiții și progrese importante pentru comunități locale

286

Maia Sandu în Briceni: Investiții și progrese importante pentru comunități locale

03.04.2025

19:25

03.04.2025

19:25

240

Piața bursieră americană în declin din cauza tarifelor impuse de Trump

240

Piața bursieră americană în declin din cauza tarifelor impuse de Trump

03.04.2025

18:46

03.04.2025

18:46

281

Republica Moldova își intensifică eforturile pentru integrarea în rețelele europene de transport

281

Republica Moldova își intensifică eforturile pentru integrarea în rețelele europene de transport

03.04.2025

17:56

03.04.2025

17:56

327

Etichete energetice europene pentru electrocasnice din Republica Moldova: Guvernul aliniaza standardele pentru reducerea consumului energetic

327

Etichete energetice europene pentru electrocasnice din Republica Moldova: Guvernul aliniaza standardele pentru reducerea consumului energetic

03.04.2025

17:27

03.04.2025

17:27

535

Agenți ruși acuzați că au investit 200 de milioane de euro pentru influențarea alegerilor din Moldova

535

Agenți ruși acuzați că au investit 200 de milioane de euro pentru influențarea alegerilor din Moldova

03.04.2025

16:25

03.04.2025

16:25

353

Republica Moldova își întărește poziția în cadrul BERD: Acordul de constituire și majorarea de capital, aprobat

353

Republica Moldova își întărește poziția în cadrul BERD: Acordul de constituire și majorarea de capital, aprobat

03.04.2025

15:57

03.04.2025

15:57

371

Proiect-cheie pentru recunoașterea reciprocă a mărfurilor cu UE, aprobat de Cabinetul Recean

371

Proiect-cheie pentru recunoașterea reciprocă a mărfurilor cu UE, aprobat de Cabinetul Recean

03.04.2025

15:54

03.04.2025

15:54

360

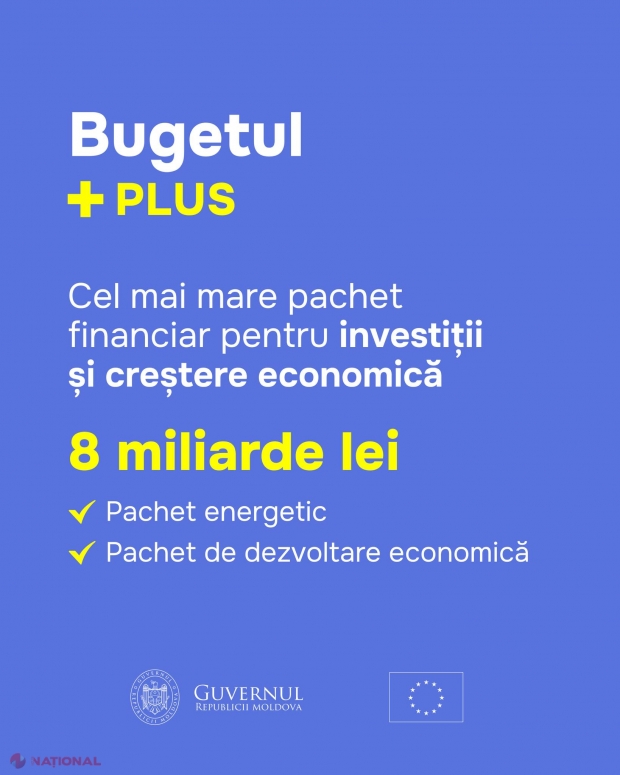

„Bugetul +Plus”, dezbătut vineri în Parlament: Opt miliarde de lei pentru dezvoltare și sprijin din partea UE în 2025

360

„Bugetul +Plus”, dezbătut vineri în Parlament: Opt miliarde de lei pentru dezvoltare și sprijin din partea UE în 2025

03.04.2025

15:42

03.04.2025

15:42

350

Atlas Național al Republicii Moldova: Transparență și promovarea patrimoniului național

350

Atlas Național al Republicii Moldova: Transparență și promovarea patrimoniului național

03.04.2025

15:22

03.04.2025

15:22

549

Uniunea Europeană sprijină R. Moldova cu 8 miliarde de lei pentru dezvoltare economică și infrastructură

549

Uniunea Europeană sprijină R. Moldova cu 8 miliarde de lei pentru dezvoltare economică și infrastructură

03.04.2025

15:05

03.04.2025

15:05

433

Linia electrică Bălți-Suceava și modernizarea stației din Bălți, undă verde de la Guvern

433

Linia electrică Bălți-Suceava și modernizarea stației din Bălți, undă verde de la Guvern

03.04.2025

14:44

03.04.2025

14:44

391

Poliția din R. Moldova, reorganizată: Intervenții mai rapide și eficiente

391

Poliția din R. Moldova, reorganizată: Intervenții mai rapide și eficiente

03.04.2025

14:42

03.04.2025

14:42

979

Michelle Iliev preia funcția de secretar de stat la Ministerul Dezvoltării Economice și Digitalizării

979

Michelle Iliev preia funcția de secretar de stat la Ministerul Dezvoltării Economice și Digitalizării

03.04.2025

14:38

03.04.2025

14:38

398

Ministrul Educației promite mese gratuite pentru elevi și modernizarea cantinelor școlare în Călărași

398

Ministrul Educației promite mese gratuite pentru elevi și modernizarea cantinelor școlare în Călărași

03.04.2025

14:36

03.04.2025

14:36

414

Maia Sandu: Drumul european ne garantează un viitor sigur și prosper în R. Moldova

414

Maia Sandu: Drumul european ne garantează un viitor sigur și prosper în R. Moldova

03.04.2025

14:29

03.04.2025

14:29

478

Putin își trimite emisarul rus Dmitriev la Washington pentru discuții cu oamenii lui Trump pe fondul tensiunilor comerciale și al conflictului din Ucraina

478

Putin își trimite emisarul rus Dmitriev la Washington pentru discuții cu oamenii lui Trump pe fondul tensiunilor comerciale și al conflictului din Ucraina

03.04.2025

14:21

03.04.2025

14:21

336

Ajutor extins pentru educația duală, sport și digitalizare în școli: Guvernul crește subvențiile și resursele tehnologice pentru un viitor mai bun

336

Ajutor extins pentru educația duală, sport și digitalizare în școli: Guvernul crește subvențiile și resursele tehnologice pentru un viitor mai bun

03.04.2025

13:02

03.04.2025

13:02

803

DECRET // Sergiu Druță, eliberat din funcția de director adjunct al SIS

803

DECRET // Sergiu Druță, eliberat din funcția de director adjunct al SIS

03.04.2025

12:33

03.04.2025

12:33

478

Premierul Recean anunță Bugetul +PLUS: investiții record pentru dezvoltarea economică și energetică în Moldova

478

Premierul Recean anunță Bugetul +PLUS: investiții record pentru dezvoltarea economică și energetică în Moldova

03.04.2025

12:10

03.04.2025

12:10

479

Centrul pentru Comunicare Strategică în impas: niciun director ales după concursul organizat de Președinție

479

Centrul pentru Comunicare Strategică în impas: niciun director ales după concursul organizat de Președinție

03.04.2025

12:08

03.04.2025

12:08

481

Noul program „Ukraine2EU” lansat la Kiev pentru sprijinirea aderării Ucrainei la UE până în 2027

481

Noul program „Ukraine2EU” lansat la Kiev pentru sprijinirea aderării Ucrainei la UE până în 2027

Deputat PAS dezvăluie fuga amatoricească a lui Nesterovschi prin Ambasada Rusiei înainte de condamnare în Moldova

Deputat PAS dezvăluie fuga amatoricească a lui Nesterovschi prin Ambasada Rusiei înainte de condamnare în Moldova

Macron îndeamnă la solidaritate europeană: Suspendați investițiile în SUA ca reacție la tarifele impuse de Trump

Macron îndeamnă la solidaritate europeană: Suspendați investițiile în SUA ca reacție la tarifele impuse de Trump

Dorin Recean în dialog cu localnicii din Roșcani: Măsuri eficiente împotriva pestei porcine și proiecte de dezvoltare locală în derulare

Dorin Recean în dialog cu localnicii din Roșcani: Măsuri eficiente împotriva pestei porcine și proiecte de dezvoltare locală în derulare

Dorin Recean, întâlnire cu sătenii din Roșcani: Lupta împotriva pestei porcine și investiții în dezvoltarea localității

Dorin Recean, întâlnire cu sătenii din Roșcani: Lupta împotriva pestei porcine și investiții în dezvoltarea localității

Inapoi

Inapoi